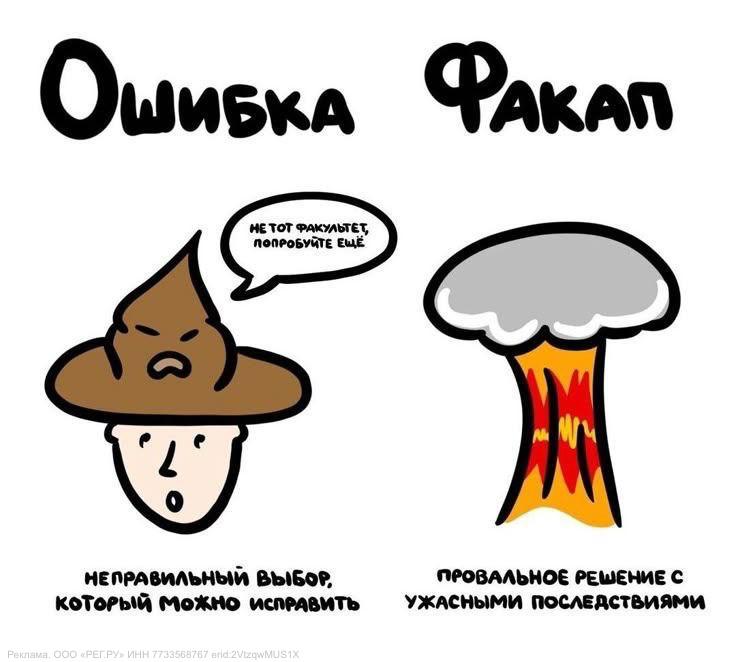

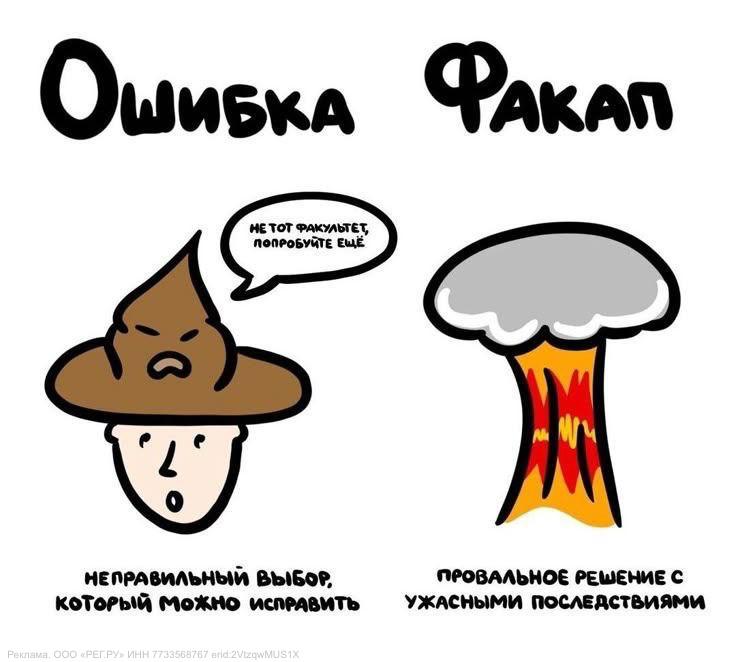

Факап челлендж 4:

Полез в логи, чтобы разобраться с правами пользовательских ролей. У определённой категории пользователей внезапно полетели права. Палю запросы и понимаю, что какой-то товарищ ищет способ исполнить свой php код на нашей машине, испытывая все возможные лазейки.

Скинул челам с команды, похихикали, у нас сервер не может исполнять php код, всё написано на ноде.

Похихихать похихикали, а потом на следующий день обнаружили, что php файл уже лежит на сервере И К НЕМУ ИДУТ ЗАПРОСЫ. Только код не исполняется. Вот это мы труханули, конечно. С полупинка на месте перекрыли доступ к машине.

И вот что важно — проблема была не в языке, а в том, что сама архитектура была «дырявой»: не было адекватной сетевой изоляции, заранее настроенных доступов… Кто-то там извне вообще мог добраться до сервера, а это уже тревожный звоночек.

Если бы изначально разворачивали проект в защищенном облаке, такого бы не было. Под 152-ФЗ там эти базовые барьеры уже есть из коробки: среда изолирована, доступы можно ограничить, инфраструктура защищена сразу на уровне архитектуры. У того же Рег.облака есть такое решение — разворачивай и работай, а не туши пожары.

Ну и раз уж делимся факапами, то давайте по-честному, у каждого есть своя история провала, которой можно поделиться. Жду ваши истории в комментах! Самые интересные разберут технические специалисты в тг-канале Рег.облака, а авторов ждет тематический мерч — его можно прикладывать туда, где болит.

Также есть стикерпак «Я выжил в 404» для таких моментов - там есть вся хроника эмоций от первого "здарова" до фикса.

Полез в логи, чтобы разобраться с правами пользовательских ролей. У определённой категории пользователей внезапно полетели права. Палю запросы и понимаю, что какой-то товарищ ищет способ исполнить свой php код на нашей машине, испытывая все возможные лазейки.

Скинул челам с команды, похихикали, у нас сервер не может исполнять php код, всё написано на ноде.

Похихихать похихикали, а потом на следующий день обнаружили, что php файл уже лежит на сервере И К НЕМУ ИДУТ ЗАПРОСЫ. Только код не исполняется. Вот это мы труханули, конечно. С полупинка на месте перекрыли доступ к машине.

И вот что важно — проблема была не в языке, а в том, что сама архитектура была «дырявой»: не было адекватной сетевой изоляции, заранее настроенных доступов… Кто-то там извне вообще мог добраться до сервера, а это уже тревожный звоночек.

Если бы изначально разворачивали проект в защищенном облаке, такого бы не было. Под 152-ФЗ там эти базовые барьеры уже есть из коробки: среда изолирована, доступы можно ограничить, инфраструктура защищена сразу на уровне архитектуры. У того же Рег.облака есть такое решение — разворачивай и работай, а не туши пожары.

Ну и раз уж делимся факапами, то давайте по-честному, у каждого есть своя история провала, которой можно поделиться. Жду ваши истории в комментах! Самые интересные разберут технические специалисты в тг-канале Рег.облака, а авторов ждет тематический мерч — его можно прикладывать туда, где болит.

Также есть стикерпак «Я выжил в 404» для таких моментов - там есть вся хроника эмоций от первого "здарова" до фикса.